|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Против самой злобной кибер-дряни: кто на свете всех сильней? | Блог Касперского

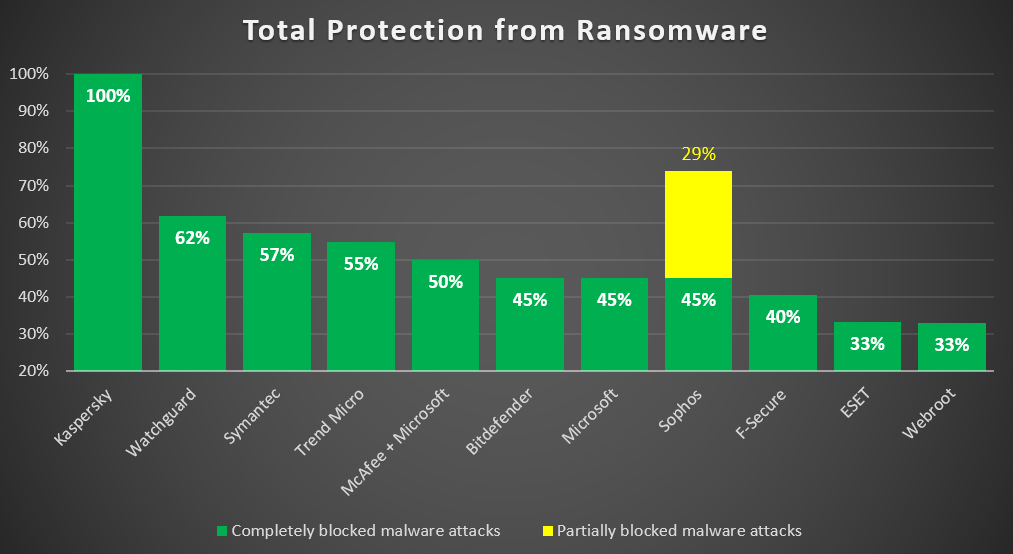

Результаты теста защиты от шифровальщиков-вымогателей, проведенного независимой лабораторией AV-TEST.

Самая неприятная заноза в современном кибер-мире с точки зрения ущерба, изощрённости и изобилующая громкими случаями… Ну, кто догадается?

Конечно рансомвара! (также известна как «шифровальщики», но далее будет использоваться профессиональный термин «рансомвара»). Так вот: рансомвара (не слишком ли уже часто здесь используется этот термин? :) настолько глубоко впилась в «цифру», столько «завалила» крупных организаций (даже являясь косвенной причиной человеческих жертв) и столько выкачала из них отступных, что даже СМИ охладели к новостям о новых атаках. Подумаешь, снова инцидент, снова выкуп, снова, снова и ещё раз. И это очень-очень тревожный звонок. Он означает, что кибер-негодяи выигрывают. Увы. Кибер-вымогательство становится нормой и с этим ничего не могут поделать.

Выигрывают они по трём причинам: в-третьих (начну с конца), «большие мальчики» не могут оставить геополитические игры, в результате национальные кибер-полиции не обмениваются оперативной информацией для координированного отлова операторов рансомвари; во-вторых, пользователи оказались недостаточно подготовлены к отражению таких атак; и (самое главное) – во-первых, не все стиральные порошки одинаковы антирансомварные технологии одинаково эффективны.

Эти технологии заявлены «на упаковке», но в реальной жизни работают в лучшем случае «не каждый раз. И в результате пользователи оказываются совершенно не защищены от профессиональных и весьма технически изощрённых атак рансомварных зловредов.

И этому факту теперь есть подтверждение: не так давно немецкий институт AV-TEST исследовал способности киберзащитных продуктов бороться с рансомварой. Не на бумаге, и в не гламурных маркетинговых слоганах, а в реальных боевых условиях, с «живой» реализацией всего возможного на текущий момент арсенала технологий шифровальщиков. Результат оказался ошеломляющим… В плохом смысле.

С защитой против известной рансомвары в каноническом сценарии атаки на защищённую систему справились почти все – если зловред попал в коллекции антивирусных компаний и практически все «знают его в лицо», то проблем с обнаружением нет.

Но если усложнить ситуацию и максимально приблизить её к реальной жизни? Как различные продукты среагируют на новый метод атаки рансомварного зловреда? Что будет если он тайно проникнет в корпоративную сеть и начнёт учинять там беспорядки? Например, как насчёт предотвращения сетевых атак, при которых удалённо шифруются файлы в общих папках? Причём с использованием тех же самых образцов рансомвары, которые были успешно обнаружены в первом сценарии.

А вот с этим смогли справиться только 3 продукта из 11 протестированных (sic!). И только наш Kaspersky Endpoint Security Cloud показал 100% результат. А это, на секундочку, один из самых распространённых сценариев атаки, опасный для множества организаций, где проектная документация, клиентская информация, бэкапы и прочие данные могут храниться на сетевых ресурсах.

Но это ещё не всё. Держитесь за стул!

Большинство протестированных продуктов не только не видят такие атаки, не только не спасают файлы, но ещё и безвозвратно удаляют текстовые сообщения рансомвары с требованием выкупа. Те самые сообщения, которые содержат техническую информацию для восстановления файлов. Именно эта информация становится единственной зацепкой в руках экспертов по кибербезопасности для помощи пользователю: идентифицировать зловреда, найти уязвимости в реализации алгоритма шифрования, разработать дешифратор для спасения ценных данных или предложить готовый дешифратор из независимых открытых источников (например, на сайте No More Ransom).

Ещё держитесь за стул? Отлично. Тогда добавим ещё новостей.

AV-TEST проверил насколько хорошо разработчики справляются с малоизвестными или перспективными методами рансомварных атак, которые только набирают обороты. Например, злоупотребление легитимными службами Windows, шифрование через «жёсткие» и «символические» ссылки, отложенное пакетное шифрование или шифрование файлов через отображение в память И здесь снова только наш Kaspersky Endpoint Security Cloud показал 100% эффективность защиты. И последний гвоздь: только два продукта способны полностью откатить изменения пользовательских данных после атаки рансомвары с удалённой машины.

В общем, пока где-то там «на верхах» договариваются о том, чья геополитика «длиннее» и «толще», какие продукты разрешить или запретить из-за их происхождения, а не реальной эффективности — пользователям остаётся защищаться, самим выбирая лучшее решение. Надёжное, быстрое и бескомпромиссное к любым атакам.

Желаю, чтобы этот небольшой рассказ пролил луч света на тёмное царство множества вариантов выбора :)

Более подробно о результатах теста читайте здесь

Источник: Лаборатория Касперского

05.10.2021