|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Уловки целевого фишинга в массовой рассылке | Блог Касперского

Пример уловок целевого фишинга, используемых в массовой рассылке: текст в картинке, PDF-файл, QR-код, Ghost Spoofing, имитация DocuSign, проверка Cloudflare.

Тенденция к использованию в массовых рассылках уловок, характерных для целевого фишинга продолжает нарастать. Недавно нам попался образец письма, в котором атакующие использовали целую коллекцию достаточно сложных трюков. Казалось бы, применять их все в массовой фишинговой атаке — смысла не много. И тем не менее злоумышленники не поленились. (Хотя, как выяснилось при подробном анализе, атака была обречена на провал.) Мы решили, что это отличный повод для того, чтобы описать используемые фишерами приемы.

Письмо, имитирующее рассылку корпоративных гайдлайнов

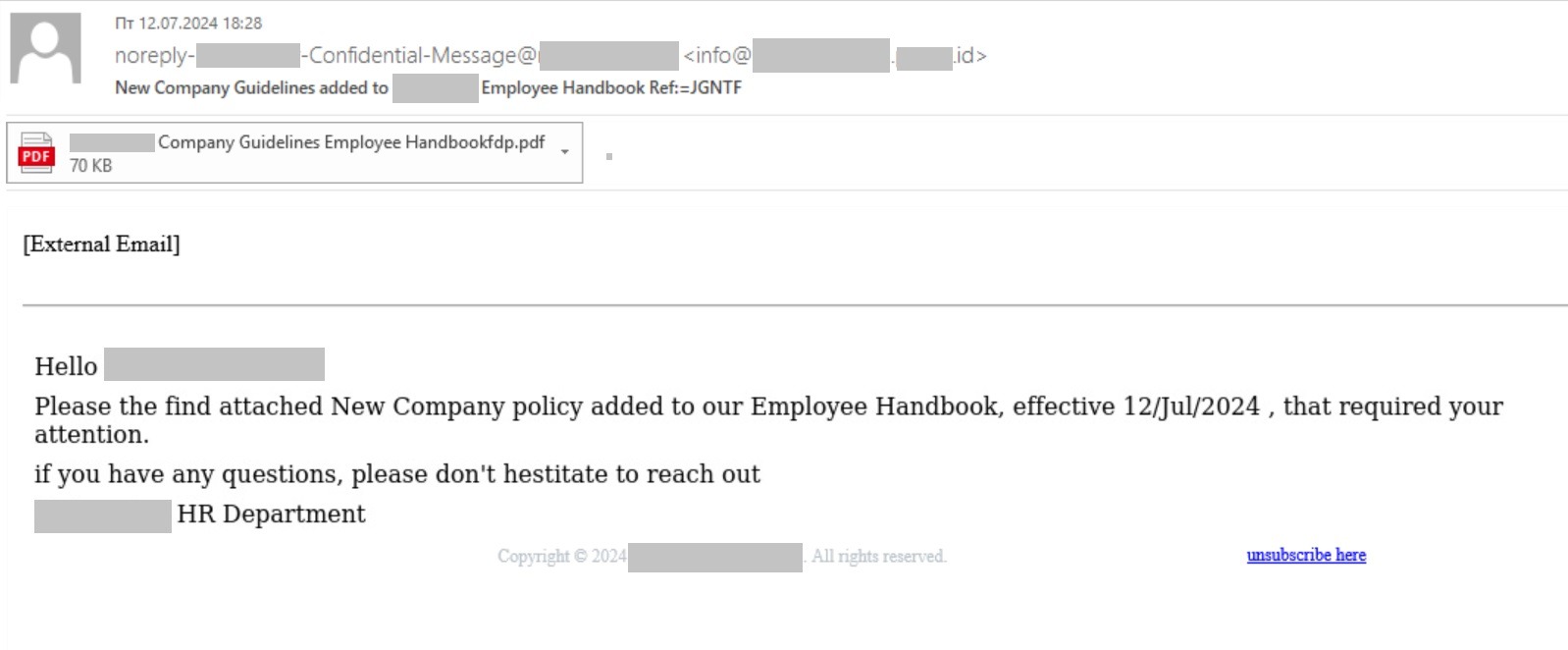

В письме прекрасно практически все. Оно адресовано конкретному человеку в конкретной организации, при этом в имени отправителя используется прием Ghost Spoofing, то есть в поле From забита имитация легитимного адреса компании, в которой работает жертва (но, разумеется, не имеющая отношения к адресу из поля Reply To).

Рассылается письмо через инфраструктуру легитимной маркетинговой компании с хорошей репутацией, что не вызывает подозрений у почтовых фильтров. Вдобавок название этой компании и домен верхнего уровня, на котором размещен ее сайт, подобраны таким образом, чтобы усыплять бдительность получателя, — сайт находится в Индонезии, и домен .id может восприниматься вообще не как часть адреса, а как сокращение от слова идентификатор. Рядом с имитацией адреса, забитой в поле From, это выглядит достаточно натурально.

Письмо, имитирующее рассылку корпоративных гайдлайнов.

Но и это еще не все. Знаете, сколько в теле письма текста? Его там практически нет: только строка про копирайт и ссылка, чтобы отписаться от рассылки. Они, кстати, вставляются почтовым движком легитимной компании, использованной для рассылки этого письма. Все остальное (включая имя получателя) — это картинка. Сделано это для того, чтобы антифишинговые механизмы не сформулировали правило фильтрации по тексту.

По схожему поводу вместо фишинговой ссылки используется файл PDF. Сайт могут добавить в список фишинговых и блокировать еще на уровне почтового сервера. А файл PDF выглядит, как вполне легитимное вложение.

Вложенный PDF-файл

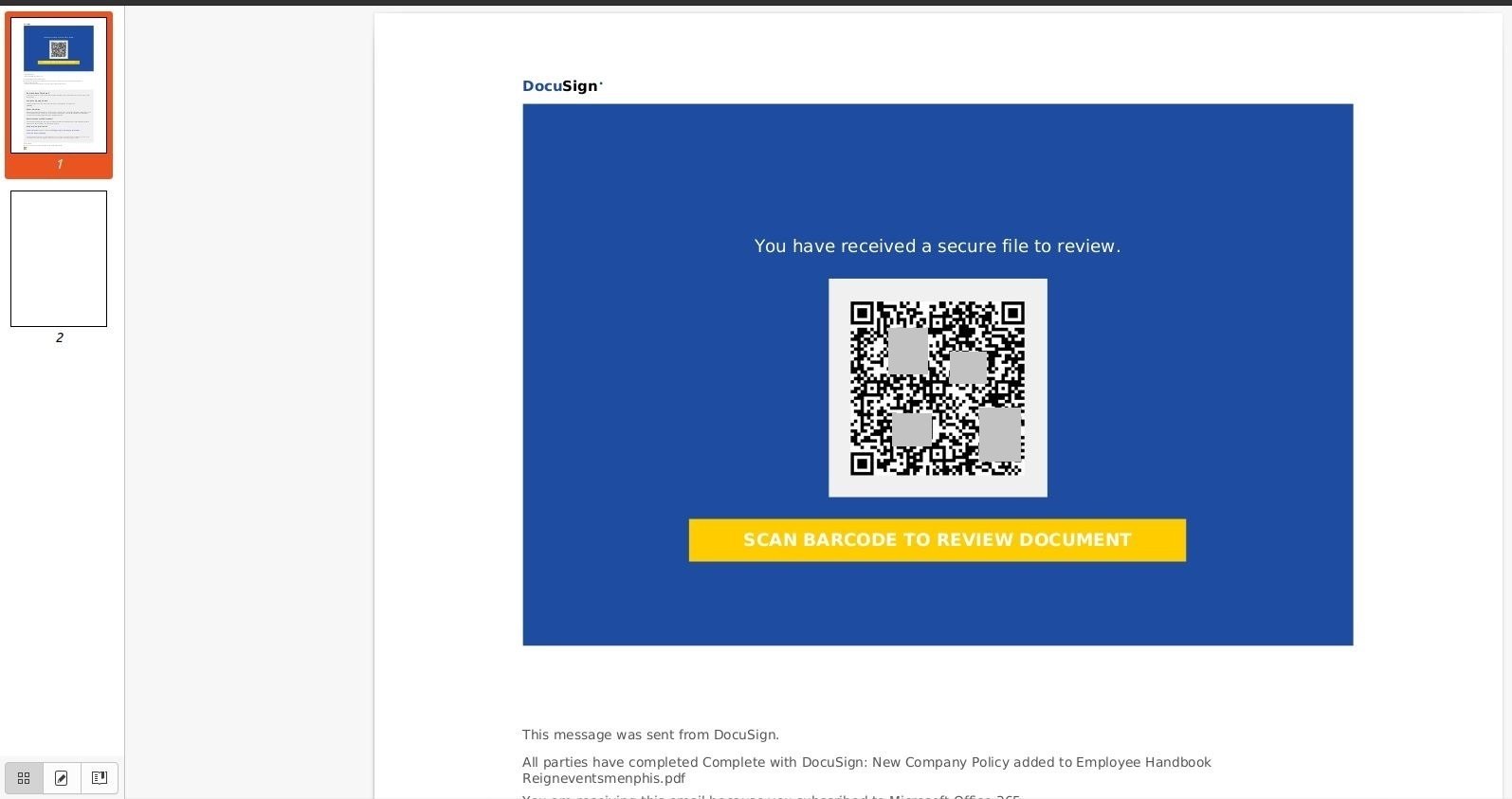

На самом деле прятать ссылку в файл PDF злоумышленники научились достаточно давно. Поэтому, в теории, защитное решение может проанализировать файл и содержащиеся в нем текст и ссылки. Но авторы данной фишинговой кампании предусмотрели и это! В файле нет никакого текста и никаких ссылок. Там просто еще одна картинка, на которой нарисован QR-код и написан сопроводительный текст.

Содержимое вложенного файла PDF c QR-кодом, в котором и содержится вредоносная ссылка.

Вдобавок в PDF имитируется интерфейс сервиса DocuSign, который служит для организации электронного документооборота. Он действительно позволяет отправлять файлы с электронной подписью на просмотр и отслеживать их статус. Но вот только к PDF-файлу с QR-кодом внутри он, разумеется, не имеет никакого отношения.

На самом деле в этом месте становится очевидно, что злоумышленники переусложнили атаку. То есть жертве на почту прислали какие-то конфиденциальные корпоративные гайдлайны, но, чтобы их прочитать, нужно просканировать код мобильным телефоном. Звучит так себе — большинство сотрудников не будет этим заниматься, особенно если они пользуются личным телефоном.

Это фиаско: фишинговый сайт

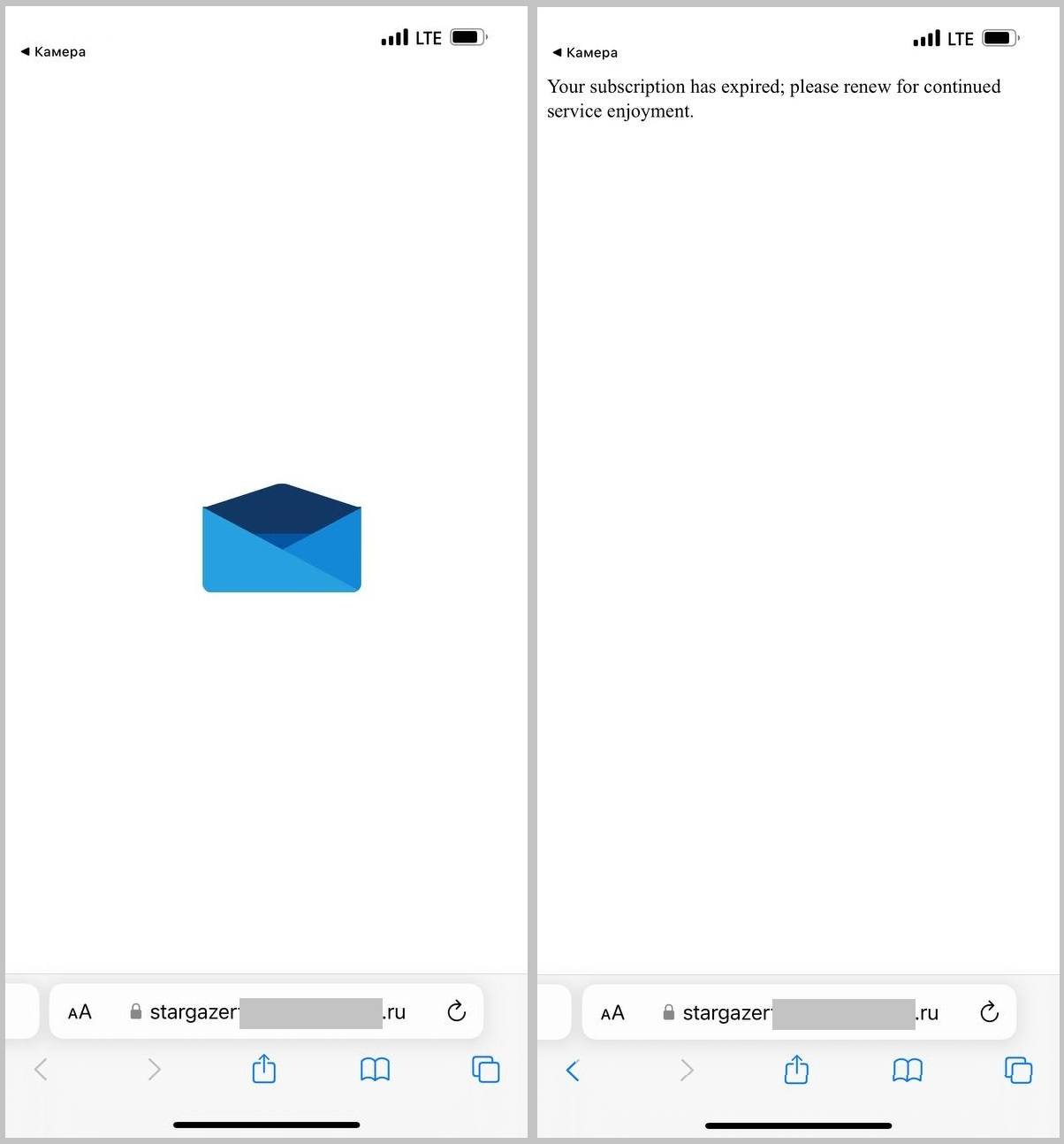

Что же случится, если жертва все-таки достанет телефон и просканирует код? Ну, для начала ее заставят пройти верификацию от Cloudflare и доказать принадлежность к роду человеческому. Это легитимный сервис для защиты от DDoS-атак, злоумышленники размещают свой сайт за ним, чтобы фишинговая страница выглядела правдоподобнее.

А вот дальше полный провал. Сайт показывает красивую анимацию открывающегося письма и вываливается на сообщение об ошибке.

Фишинговый сайт, который, кажется, забыли оплатить.

Судя по всему, злоумышленники забыли продлить подписку. Может быть, на том сайте жертву ждало еще несколько неординарных трюков, но на момент активной рассылки фишинговых писем сайт уже не работал.

Как оставаться в безопасности?

Для того чтобы защитить сотрудников компании от фишинговых приемов, мы рекомендуем:

- обезопасить корпоративную почту на уровне почтового шлюза;

- применять локальные защитные решения с антифишинговыми технологиями на всех используемых в работе устройствах (в том числе и мобильных);

- информировать сотрудников о современных уловках злоумышленников (например, при помощи наших публикаций про признаки фишинга);

- периодически повышать осведомленность персонала о киберугрозах.

Источник: Лаборатория Касперского

20.09.2024