|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Фишинговые письма якобы от Docusign | Блог Касперского

Стоит ли вводить логин и пароль от рабочего аккаунта по ссылке из письма якобы от Docusign, в котором требуют поставить электронную подпись в некоем документе.

Фишеры постоянно придумывают новые уловки и постоянно находят какие-нибудь новые сервисы, от имени которых они могут присылать фишинговые ссылки. В этот раз мы поговорим о фишинговых письмах, которые приходят от имени Docusign — самого популярного в мире сервиса для электронного подписания документов.

Как устроены фишинговые атаки с письмами якобы от Docusign

Атака начинается с электронного письма, обычно оформленного в стилистике Docusign. В случае данной схемы фишеры особенно не утруждают себя подделкой или маскировкой адреса, с которого отправлено письмо, поскольку в настоящих письмах от Docusign адрес отправителя может быть любым — сервис предусматривает такую кастомизацию.

В большинстве случаев жертве сообщают о том, что требуется поставить электронную подпись на некий документ, чаще всего финансовый, точное назначение которого не вполне понятно из текста письма.

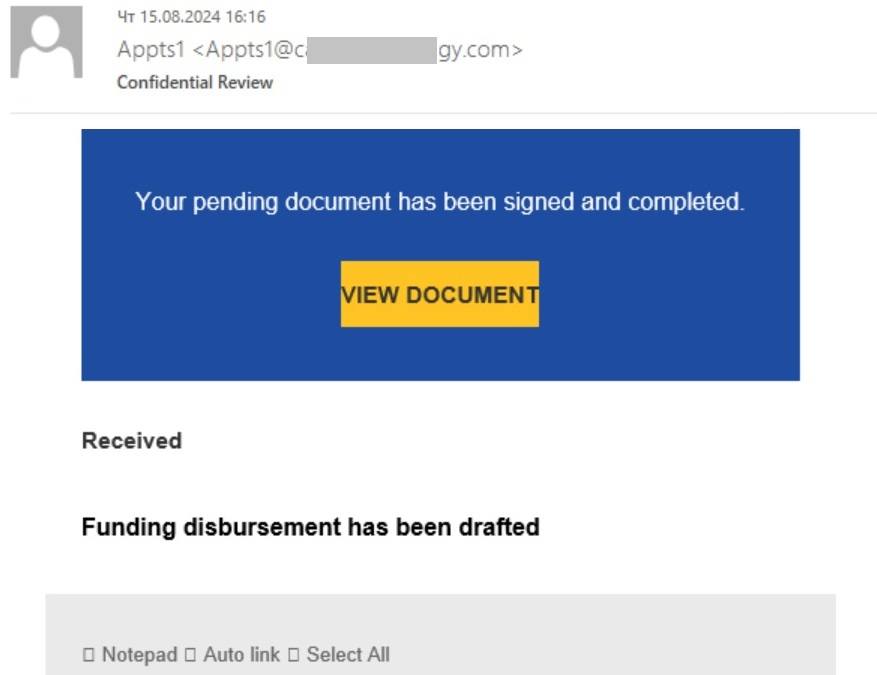

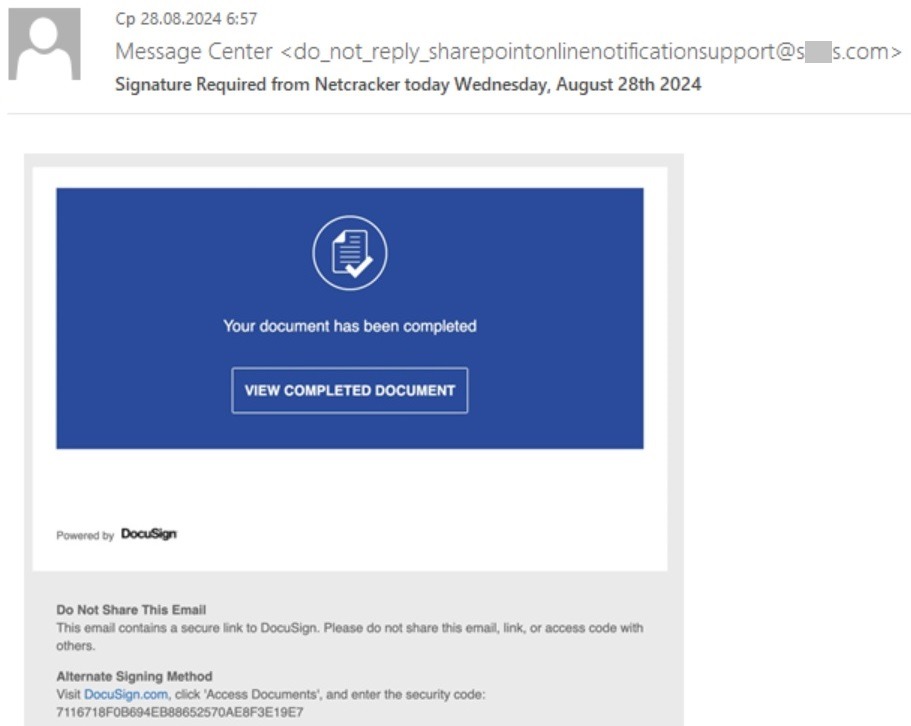

Один из примеров фишингового письма от имени Docusign: в данном случае ссылка на фишинговую страницу находится прямо в теле письма

В ряде случаев фишеры используют дополнительную уловку, которую мы уже описывали в отдельном посте. В письме содержится вложенный файл в формате PDF, внутри которого находится QR-код.

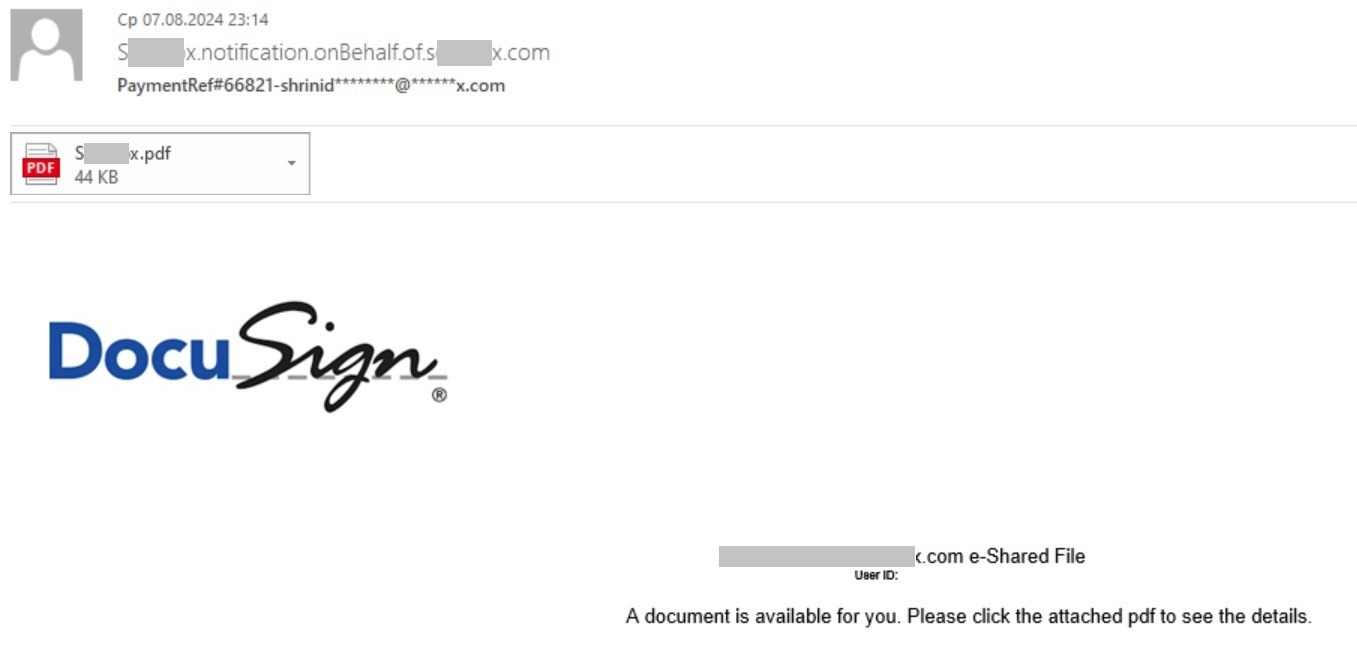

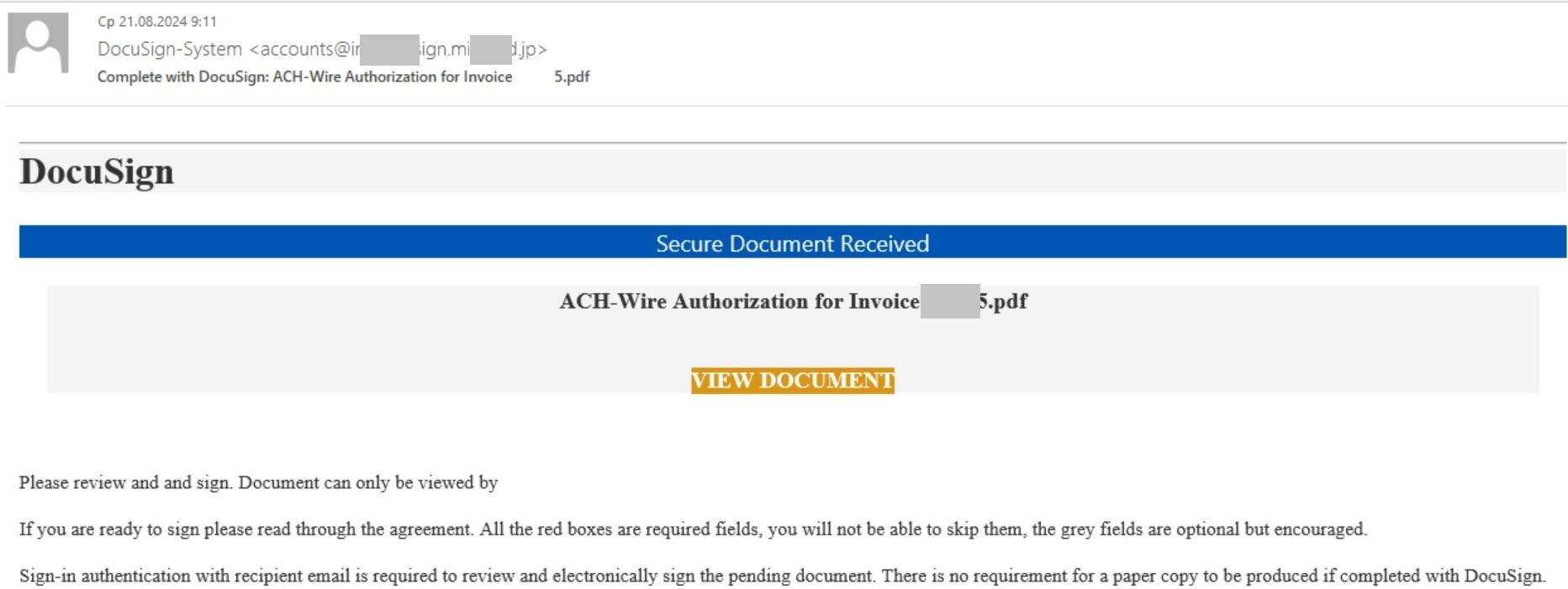

Пример фишингового письма от имени Docusign, в котором вместо ссылки есть вложенный PDF

Именно его и предлагается отсканировать жертве, якобы чтобы попасть на подписываемый документ — а на самом деле на фишинговый сайт. Таким способом фишеры стараются заставить пользователя открыть опасную ссылку не на компьютере, а на смартфоне, на котором и адреса фишинговых страниц считываются гораздо хуже, и защита может не быть установлена.

Порой в письме вообще нет никаких упоминаний о сервисе — в одном из вариантов фишинговой схемы с QR-кодом в PDF, о котором мы недавно рассказывали в посте про массовый фишинг, в котором используются уловки, характерные для целевых атак, упоминание Docusign встречается уже внутри PDF.

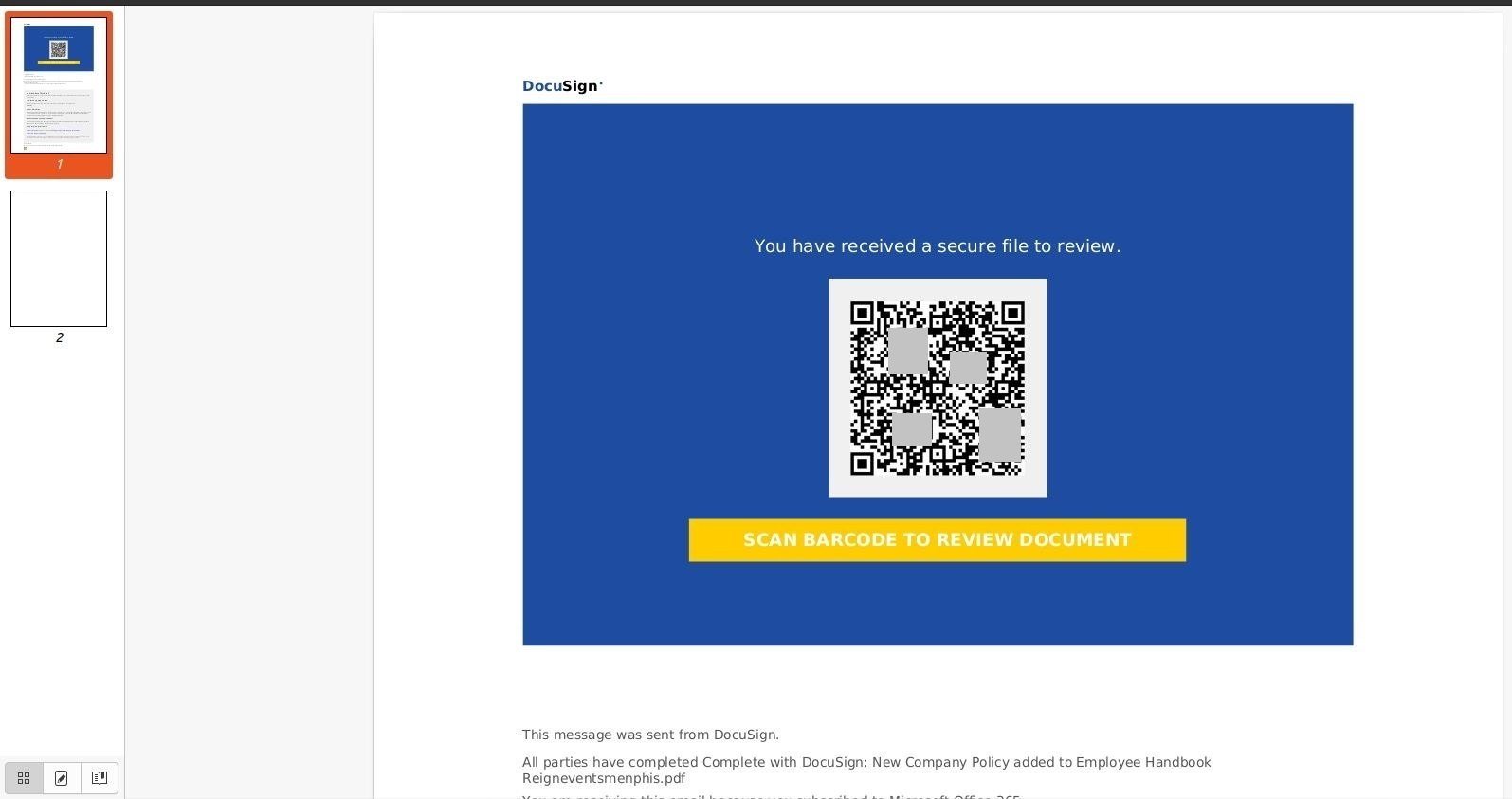

Еще один пример фишингового файла в формате PDF со ссылкой, спрятанной в QR-коде

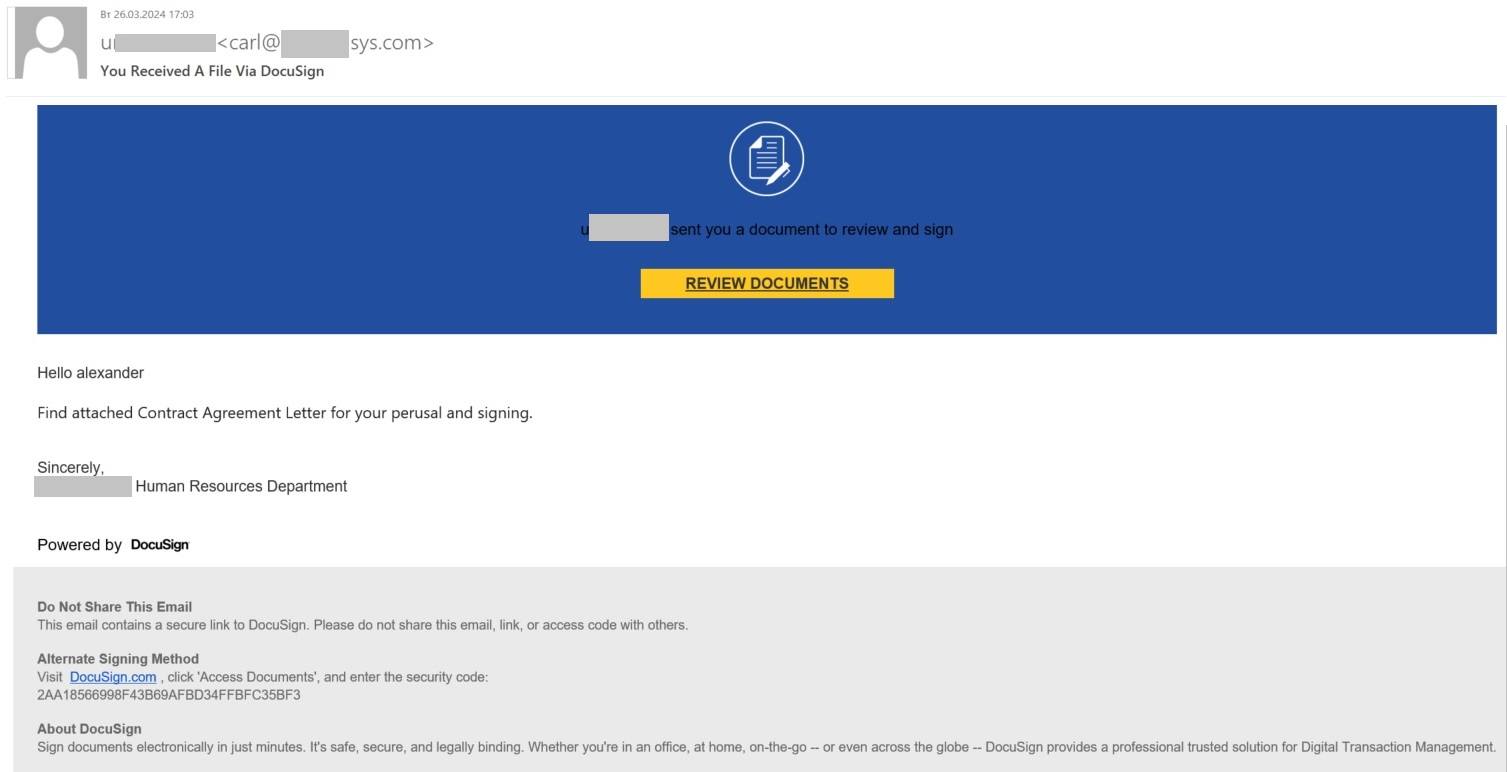

Иногда злоумышленники воспроизводят нормальный облик письма от Docusign достаточно аккуратно, включая код безопасности (security code) в нижней части тела письма:

Неплохая имитация письма от имени Docusign

В некоторых случаях фишеры имитируют интеграцию Docusign с Microsoft SharePoint:

В данном примере фишеры имитируют интеграцию Docusign с Microsoft SharePoint

А в других случаях письма мошенников вообще не имеют ничего общего с настоящими. Например, тут фишеры даже поленились вставить логотип сервиса:

В этом фишинговом письме нет даже логотипа Docusign

Одним словом, от рассылки к рассылке тактика и качество исполнения могут меняться. Однако основная идея атаки всегда одна и та же: фишеры рассчитывают на то, что получатель не понимает, как на самом деле работает электронная подпись документов через Docusign.

Невнимательная жертва переходит по ссылке из письма (или QR-кода) на фишинговую страницу — и вводит на ней рабочие логин и пароль, которые отправляются прямиком к злоумышленникам.

Полученные в результате успешных фишинговых атак логины и пароли, скорее всего, будут собраны в базу, проданы на каком-нибудь нелегальном маркете в даркнете и потом использованы покупателем для атаки на организацию.

Как на самом деле ставится электронная подпись через Docusign

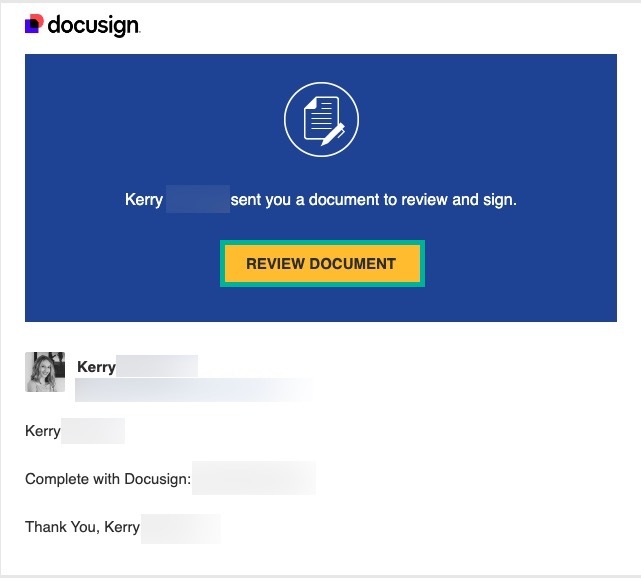

Настоящий процесс подписания документа через Docusign со стороны рядового подписанта выглядит чрезвычайно просто. На почту приходит письмо, в котором содержится сообщение от инициатора подписания, а на самом видном месте есть крупная желтая кнопка с надписью «Рассмотреть документ» (Review document).

Настоящее письмо от Docusign выглядит примерно так. Источник

После клика на эту кнопку открывается уникальная ссылка, ведущая на сайт Docusign (домен Docusign.net). На открывшейся странице выводится короткое сообщение от инициатора подписания, рядом с которым есть крупная желтая кнопка «Продолжить» (Continue).

После клика на кнопку в письме сразу открывается страница подписания документа на Docusign.com. Источник

Далее сразу, без ввода каких-либо паролей, будет доступен тот документ, который необходимо подписать. Подписанту остается только ознакомиться с ним, иногда добавить немного информации (имя, дату и тому подобное) в соответствующие поля документа, поставить подпись и нажать кнопку «Завершить» (Finish). Вот и все, больше никаких действий процесс подписания через Docusign не предполагает.

Теперь о том, чего Docusign совершенно точно никогда не станет делать:

- Присылать вложенный PDF-файл, в котором содержится ссылка на подписываемый документ. Настоящие письма от Docusign не имеют вложений и содержат кнопку Review document прямо в теле письма.

- Безальтернативно отправлять подписанта на документ через сканирование QR-кода. Поставить подпись через Docusign можно и на мобильном устройстве, и на компьютере, поэтому для доступа к документу всегда используется ссылка, а не QR-код.

- Заставлять вводить логин и пароль от рабочего аккаунта. Вся необходимая Docusign информация содержится в уникальной ссылке, которую сервис присылает в письме, поэтому от рядового подписанта Docusign не требует проходить аутентификацию.

- Заставлять регистрироваться на Docusign или входить в аккаунт в сервисе. Уже после того, как вы подпишете документ, сервис может предложить вам зарегистрироваться, но эта регистрация совершенно не обязательна.

Важно понимать, что основная идея Docusign состоит в максимальном упрощении обмена подписанными электронным способом документами между различными организациями и частными лицами.

Любые дополнительные действия, такие как регистрация, ввод учетных данных, необходимость открыть какой-то вложенный файл или использовать для подписи исключительно смартфон, — это лишние препятствия для данного процесса. Поэтому Docusign ничего подобного не требует — сервис старается сделать подписание документа настолько простым и быстрым, насколько это вообще возможно.

Как защититься от фишинга

Чтобы защитить вашу организацию от фишинговых писем, рассылаемых как от имени Docusign, так и от других популярных сервисов, полезно принять следующие меры:

- Отфильтровывать подозрительную и нежелательную почту на уровне шлюза — в этом поможет наше комплексное защитное решение Kaspersky Security для почтовых серверов.

- Защищать конечные устройства от переходов пользователей по фишинговым ссылкам с помощью Kaspersky Small Office Security или Kaspersky Next — в зависимости от масштабов вашей организации.

- Повышать осведомленность сотрудников о киберугрозах с помощью специализированных тренингов. Такое обучение легко организовать с помощью нашей автоматизированной образовательной платформы Kaspersky Automated Security Awareness Platform.

Источник: Лаборатория Касперского

14.10.2024