|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Как зловред-стилер Banshee заражает пользователей macOS | Блог Касперского

Опасный стилер Banshee для «Маков» научился избегать обнаружения встроенной защитой macOS и теперь атакует в том числе и русскоязычных пользователей. Как защититься?

Многие пользователи macOS уверены, что вредоносного ПО для этой операционной системы не бывает, поэтому о безопасности можно никак специально не заботиться. На самом деле это совсем не так, и тому постоянно появляются все новые подтверждения.

Есть ли вирусы для macOS?

Есть, и много. Вот несколько примеров «маковых» зловредов, о которых мы ранее писали в блогах Kaspersky Daily и Securelist:

- Ворующий криптокошельки троян, мимикрирующий под пиратские версии популярных приложений для macOS.

Вредоносная нагрузка этого трояна содержится в «активаторе», до запуска которого взломанные приложения просто не работают. Источник

- Еще один троян для macOS, ворующий криптовалюту, маскировался под PDF-документ, озаглавленный «Криптоактивы и их риски для финансовой стабильности».

- Троян, использовавший зараженные «Маки» для организации сети нелегальных прокси-серверов, пропускающих через себя вредоносный трафик.

- Стилер Atomic, распространявшийся под видом обновлений для браузера Safari.

Список можно было бы продолжить предыдущими публикациями, но гораздо интереснее познакомиться с одним из свежих вирусов, охотящихся на пользователей macOS. Встречайте героя этого поста — стилер Banshee.

Что делает стилер Banshee

Banshee представляет собой полноценный зловред-инфостилер. Это вредоносное ПО, которое ищет на зараженном «Маке» разнообразную ценную информацию и отправляет ее злоумышленникам. Основной интерес для Banshee представляют данные, так или иначе связанные с криптовалютами и блокчейном.

Вот что делает стилер Banshee, когда оказывается в системе:

- Ворует логины и пароли, сохраненные в целом ряде браузеров: Google Chrome, Brave, Microsoft Edge, Vivaldi, Yandex Browser и Opera.

- Похищает информацию, сохраненную браузерными расширениями. Стилер атакует более 50 расширений, большинство из которых связано с криптовалютными кошельками, включая Coinbase Wallet, MetaMask, Trust Wallet, Guarda, Exodus, Nami и многие другие.

- Ворует токены двухфакторной аутентификации, сохраненные браузерным расширением-аутентификатором Authenticator.cc.

- Ищет в системе и похищает данные, сохраненные приложениями криптокошельков Exodus, Electrum, Coinomi, Guarda, Wasabi, Atomic и Ledger.

- Собирает информацию о системе и ворует пароль от macOS, показывая пользователю фальшивое окно ввода пароля.

Все эти данные Banshee аккуратно собирает в ZIP-архив, шифрует незамысловатым XOR-шифром и отправляет на командный сервер злоумышленников.

В наиболее свежих версиях создатели Banshee добавили к возможностям стилера обход встроенной в macOS антивирусной защиты Apple XProtect. При этом для обмана системы они использовали способ, которым защищается… сам XProtect! Зловред использует тот же алгоритм шифрования наиболее важных элементов кода и расшифровывания их на лету непосредственно в процессе выполнения, что и XProtect.

Как распространяется стилер Banshee

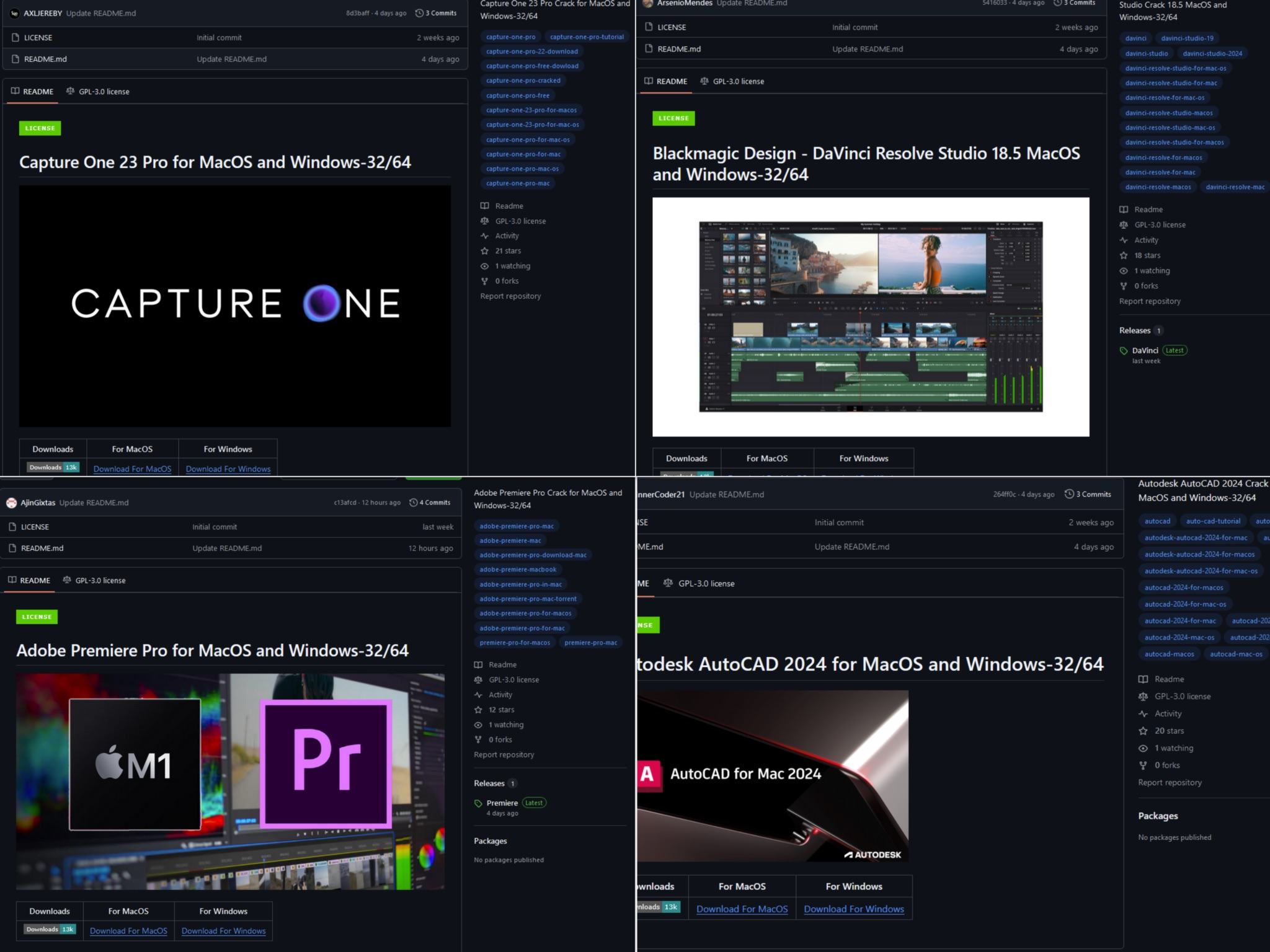

Для заражения стилером его жертв его операторы чаще всего использовали GitHub. В качестве приманки они размещали на площадке взломанные версии разнообразного дорогостоящего программного обеспечения, такого как Autodesk AutoCAD, Adobe Acrobat Pro, Adobe Premiere Pro, Capture One Pro, Blackmagic Design DaVinci Resolve и тому подобного.

Создатели стилера Banshee использовали GitHub для его распространения под видом пиратского программного обеспечения. Источник

Часто атакующие целились одновременно в пользователей как macOS, так и Windows — при этом Banshee «аккомпанировал» Windows-стилер под названием Lumma.

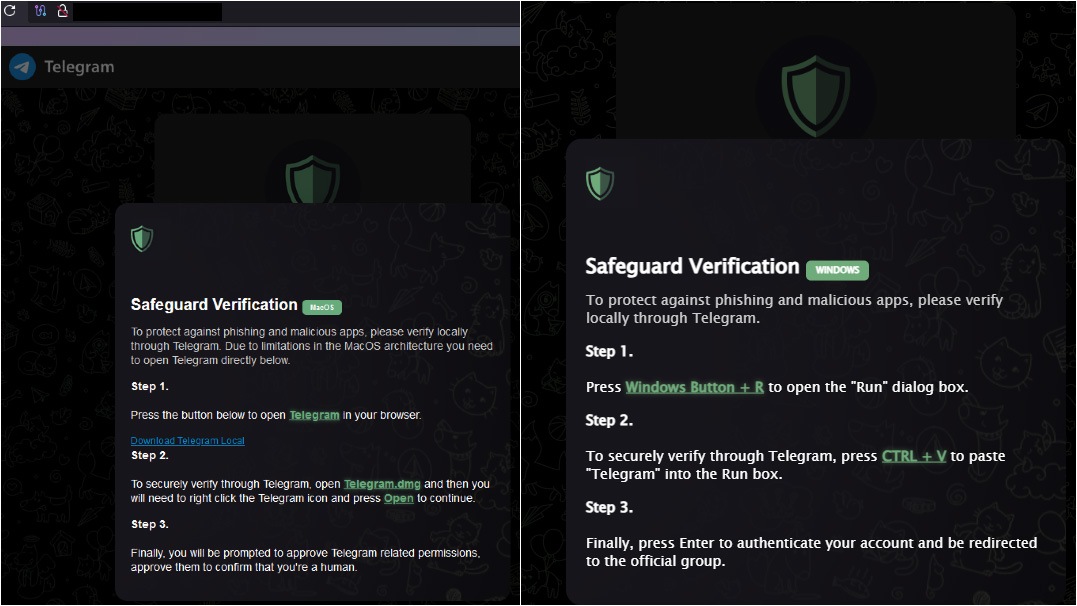

Еще одна кампания по распространению Banshee, обнаруженная уже после утечки исходного кода стилера (о ней мы еще поговорим ниже), использовала фишинговый сайт, предлагавший пользователям macOS загрузить «локальный Telegram» якобы для защиты от фишинга и вредоносного ПО. Естественно, в загружаемом файле как раз и находился зловред. При этом пользователям других ОС вредоносная ссылка не отображалась.

Фишинговый сайт предлагает скачать стилер Banshee под видом «локального Telegram», но только пользователям macOS (слева). Источник

Обновленная версия Banshee атакует русскоязычных пользователей

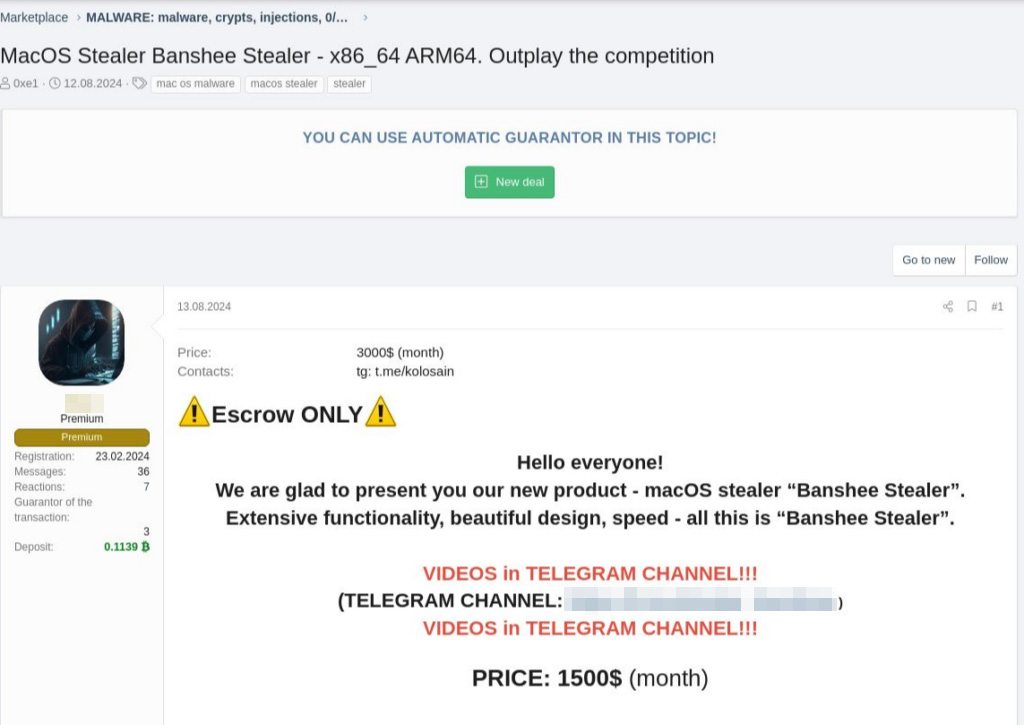

Отдельный интерес представляет история создания и использования Banshee. Изначально данный зловред появился в июле 2024 года. Тогда его разработчики предлагали другим злоумышленникам получить доступ к стилеру по модели Malware-as-a-Service, то есть по подписке — за $3000 в месяц.

Видимо, бизнес шел не очень бойко, потому что уже в середине августа авторы зловреда начали предлагать 50-процентную скидку — месячная подписка подешевела до $1500.

Объявление на хакерском сайте от создателей стилера Banshee, в котором анонсируется скидка на месячную подписку — $1500 вместо $3000. Источник

Далее создатели зловреда то ли изменили стратегию, то ли решили дополнить свое «портфолио» партнерской программой. Они начали вербовать подельников для совместных кампаний. В рамках этих кампаний авторы Banshee предоставляли собственно зловреда, а предполагаемые подельники непосредственно занимались организацией атак. При этом, по задумке авторов стилера, каждая сторона получала право на половину потенциального заработка.

Но, похоже, с партнерской программой что-то пошло очень сильно не так. По крайней мере, коммерческая история Banshee закончилась тем, что в конце ноября исходный код стилера утек и появился в публичном доступе на одном из хакерских форумов. Авторы зловреда при этом официально объявили о том, что выходят из бизнеса (но предварительно попытались продать весь проект сперва за 1 BTC, а потом за $30 000, видимо, уже зная об утечке).

Таким образом, вот уже несколько месяцев этим весьма серьезным стилером для macOS может воспользоваться любой желающий, причем совершенно бесплатно. Более того, наличие исходного кода позволяет сторонним злоумышленникам создавать свои собственные модификации Banshee.

И, судя по всему, это уже происходит. Так, оригинальные версии Banshee прекращали свою работу, если обнаруживали себя в операционной системе с русским языком. А вот в одной из наиболее свежих модификаций Banshee языковая проверка была отключена. Так что теперь данный стилер атакует в том числе и русскоязычных пользователей.

Как защититься от стилера Banshee и других угроз для macOS

Вот несколько рекомендаций для пользователей macOS, которые помогут оставаться в безопасности:

- Не устанавливайте на свой «Мак» пиратское программное обеспечение. Риск нарваться на трояна в этом случае весьма высок, а последствия могут быть крайне серьезными.

- Особенно это актуально для тех пользователей, которые используют тот же самый «Мак» для операций с криптовалютой. В таком случае потенциальный ущерб от стилера может многократно превысить экономию на софте.

- В целом избегайте установки лишних приложений и не забывайте удалять более не используемые программы.

- Осторожно относитесь к браузерным расширениям. Хотя на первый взгляд они безобидны, в силу полного доступа к содержимому всех веб-страниц расширения могут быть не менее опасны, чем полноценные приложения.

- И, конечно же, обязательно установите на свой «Мак» надежный антивирус. Как вы убедились, зловреды для macOS очень даже существуют.

Напоследок скажем, что защитные продукты «Лаборатории Касперского» обнаруживают и блокируют разные версии стилера Banshee с вердиктом Trojan-PSW.OSX.Banshee. Новые модификации Banshee предельно похожи на стилер AMOS, поэтому они также могут детектиться как Trojan-PSW.OSX.Amos.gen.

Источник: Лаборатория Касперского

31.01.2025